あけましておめでとうございます。

本年もよろしくお願いします。

本年は令和7年の2025年となります。昭和でいうと昭和100年だそうです。

書類の日付の記入に間違えのなきようお気をつけください。

あけましておめでとうございます。

本年もよろしくお願いします。

本年は令和7年の2025年となります。昭和でいうと昭和100年だそうです。

書類の日付の記入に間違えのなきようお気をつけください。

令和6年4月に施行された相続登記の義務化に伴い,全国で相続登記の件数が増加しているとのことです。

(参考:朝日新聞社「相続登記の義務化で件数『1割増』 最大10万円の過料の運用方針は」)

この法律では,相続が発生した場合,相続人は原則として相続開始から3年以内に登記を申請しなければならないと定められています。

義務の施行前のものについての実際の期限は,令和9年3月末までとされていますが、それまでに対応しない場合,10万円以下の過料が課される可能性があります。

相続登記の手続きは,場合によっては次のような理由で時間と費用がかかります。

相続登記は,義務化によって手続きの重要性が一層増しましたが,早めに対応することで負担を軽減し,将来的なトラブルを避けることができます。

「まだ時間がある」と思わず,相続発生時には速やかに手続きの準備を進めましょう。必要に応じて,司法書士に相談するのも有効な手段です。

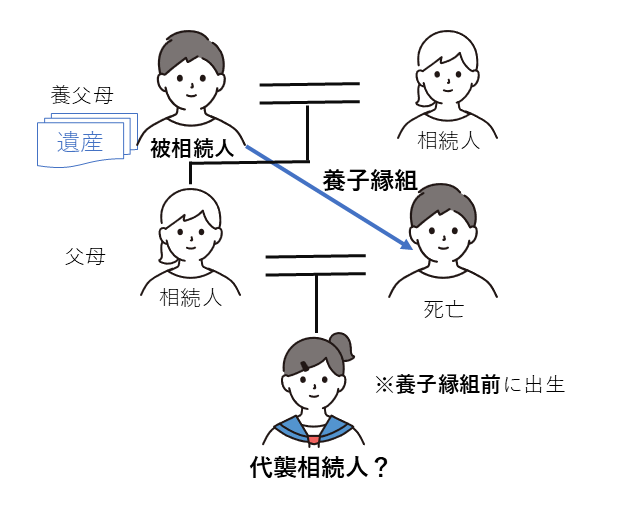

以前の記事で解説したように,通常,養子縁組前の養子の子には代襲相続権が認められないのが原則です。

(参考:「直系尊属が一部重なる養子縁組でも親が異なる場合は代襲相続権はない」)

これは民法第727条や大審院昭和6年(オ)第2939号の判決(昭和7年5月11日)にも基づくものです。

特別なケース:養子縁組前の養子の子が代襲相続人となる場合

一方で、弁護士の関口郷思先生が旧ツイッター(現X)で解説されているように,養子縁組前の養子の子であっても,次の条件を満たす場合には代襲相続人となります。

条件:その子のもう一方の親(血縁上の親)の直系尊属が相続人である場合

(下記参照)

養子縁組をした者の養子が養子縁組前に子をもうけていたとします。

養子が先に亡くなっており,養子の子のもう片方の親の直系尊属が相続人に該当する場合,養子の子は代襲相続人として扱われます。

この場合,代襲相続人の相続権は法定相続分に基づき4分の1になります。

養子縁組における相続権は複雑なケースが多く,通常は養子縁組後の血縁関係を重視した取り扱いがされます。しかし,上記のような特例的な状況では,例外として代襲相続権が認められることもあります。

相続手続きの際には,個別のケースについて法律の専門家に相談することをお勧めします。

本年4月から,外国人氏名の不動産登記に関する方法が一部変更されました。以下に新しい登記方法についてメモとして記載します。外国人所有者の登記にたずさわる際の参考になれば幸いです。

以前は,外国人の場合に「名→姓」の順で氏名を記載することが一般的でした。

例えば,Michael Jordanという氏名の場合,登記上では以下のように記載されていました:

※参考:「金山国際司法書士事務所 外国人の姓名表記について」

※参考:法務省「<外国人が所有権の登記名義人となる登記の申請をする場合の記載例>」(赤字が令和6年4月1日以降に登記の申請をする場合の追加記載事項)

なお,代位の登記等でローマ字がわからない場合には,例外的に必要ないとのことです。

本件に関連する具体的なご質問や登記の実務に関する不明点があれば,法務局や専門家にご相談ください。新しい方式を適切に活用し,スムーズな手続きが進むことを願っています。

Fedoraでは,Fedora core 2からSELinuxが導入されています。FedoraサーバーはSELinuxの設定が難しいため,長年当方の業務サーバーでもOFF(disable)にしていました。システムのセキュリティを高めるSELinuxは,強力な機能を持つ一方で,初めて導入する際には設定や運用が複雑で戸惑うこともあります。ここでは,SELinuxの初期設定から運用までのポイントを具体例とともに解説します。

SELinuxを導入する際には,まず「Permissiveモード」で動作させ,エラーや警告を監視できる状態に設定するのが良い方法です。

grubby --update-kernel ALL --remove-args selinux

vi /etc/selinux/config

↓

SELINUX=permissive

上記の設定変更後,システムをリブートします。

#直近10分前のエラー

ausearch -m AVC,USER_AVC,SELINUX_ERR -ts recent

#今日発生したエラー

ausearch -m AVC,USER_AVC,SELINUX_ERR -ts today

#昨日と今日のエラー

ausearch -m AVC,USER_AVC,SELINUX_ERR -ts yesterday

各アプリケーションごとの設定例

SELinuxでは,アプリケーションごとに必要な権限を付与する必要があります。以下に具体例を示します。

Windowsからファイル共有する場合,以下の設定を行います。

setsebool -P samba_export_all_ro=1 samba_export_all_rw=1

使用するポートを指定してSELinuxに許可を与えます。

semanage port -a -t openvpn_port_t -p tcp 利用ポート

Apacheでファイル出力やCGI実行を行う場合の設定例です。

chcon -R -t httpd_sys_rw_content_t /var/www/cgi-bin/tmp

chcon -t -R httpd_sys_script_exec_t /var/www/cgi-bin/tmp/*.cgi

chcon -R -t httpd_sys_rw_content_t /var/www/cgi-bin/Pukiwiki

chcon -t httpd_sys_script_exec_t /var/www/cgi-bin/Pukiwiki/

chcon -R -t httpd_sys_script_exec_t /var/www/cgi-bin/Pukiwiki/plugin

WordPressは複数の設定が必要です。以下に代表的な例を示します。

setsebool -P httpd_can_network_connect_db 1

setsebool -P httpd_can_network_connect=on

#wordpressディレクトリのファイル権限の設定

semanage fcontext -a -t httpd_sys_content_t "/var/www/cgi-bin/wordpress(/.)?"

semanage fcontext -a -t httpd_sys_script_exec_t "/var/www/cgi-bin/wordpress/..php"

restorecon -R -v /var/www/cgi-bin/wordpress

#wordpressのcontentディレクトリのファイル権限の設定

semanage fcontext -a -t httpd_sys_rw_content_t "/var/www/wordpress/wp-content(/.*)?"

restorecon -R -v /var/www/cgi-bin/wp-content

#wordpressのincludesディレクトリのファイル権限の設定

semanage fcontext -a -t httpd_sys_script_exec_t "var/www/cgi-bin/wordpress/wp-includes/.*.php"

restorecon -R -v /var/www/cgi-bin/wordpress/wp-includes/

setsebool -P httpd_can_sendmail 1

アプリケーションの動作でエラーが発生する場合,SELinuxログを基にカスタムルールを作成します。以下はルール作成の手順です。

ausearch -m AVC --start '11/29/24' --end now

(出力例)

time->Tue Dec 3 xx:xx:xx 2024

type=PROCTITLE msg=audit(xxxxxxxxxxxx.xxx:xxxxx): proctitle=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

type=SYSCALL msg=audit((xxxxxxxxxxxx.xxx:xxxxx): arch=x00000xx syscall=xxx success=no exit=-13 a0=ffffffxx a1=xxxxxxxxxxxxxxxxx a2=0 a3=0 items=0 ppid=xxxxx pid=xxxxx auid=xxxxxxxxxxx uid=xx gid=xx euid=xx suid=xx fsuid=xx egid=xx sgid=xx fsgid=xx tty=(none) ses=xxxxxxxxxxx comm=”xxxx” exe=”/usr/sbin/xxxxxxxxx” subj=system_u:system_r:httpd_t:s0 key=(null)

type=AVC msg=audit(xxxxxxxxxxxxxxx.xxx:xxxxx): avc: denied { read } for pid=xxxxx comm=”xxxx” name=”xxxx.xxxx” dev=”dm-0″ ino=xxxxxxxxx scontext=system_u:system_r:httpd_t:s0 tcontext=system_u:object_r:postfix_etc_t:s0 tclass=file permissive=0

tmp_ruleがルール名としてアプリケーション実行日と開始時間を下記に入れて,実行後,素早く実行します。

#下記の例 '月/日/年(2桁)' '時:分:秒'

ausearch -m AVC --start '11/29/24' '20:39:40' --end now | audit2allow -a -M tmp_rule

これにより,tmp_rule.pp(ポリシーファイル)が生成されます。

semodule -i tmp_rule.pp

ausearch -m AVC,USER_AVC,SELINUX_ERR -ts recent

この方法により,faxやefaxというFAXサーバーについても問題なく運用できるようになりました。

1日2日「SELINUX=permissive」のまま

ausearch -m AVC,USER_AVC,SELINUX_ERR -ts yesterday

を入力してログを確認して以下のようにエラーが出なくなることを確認します。

<no matches>

これにより,SELinuxを起動させます。

setenforce 1

vi /etc/selinux/config

↓

SELINUX=enforcing

これによって晴れてSELinuxが運用できるようになりました。

SELinuxの導入と運用には一定の時間と手間がかかりますが,正しく設定すれば堅牢なセキュリティを実現できます。ぜひ,計画的に導入を進めてみてください。

パワハラ(パワーハラスメント)は,多くの人がその定義や適用範囲に疑問を抱くことが少なくありません。これは,言葉として広く知られる一方で,具体的な行為や状況の認識が難しいためです。今回は,その定義と最近の話題である「自爆営業」への対応について解説します。

厚生労働省は,パワハラに関する指針を令和2年に発表しています(令和2年厚生労働省告示第5号)。この指針では,パワハラを以下の3つの要素で構成されるものと定義しています。

これらの3つの要素すべてが満たされた場合に、パワハラとして認定されます。

最近,厚生労働省は指針に「自爆営業」をパワハラの具体例として明記する方針を示しました。(参考 毎日新聞社【厚労省、「自爆営業はパワハラ」指針に明記へ 賃金格差公表拡大も】)

「自爆営業」とは,企業が従業員に対して商品やサービスを購入させる行為を指します。この問題は以前から労働環境に悪影響を与える行為として指摘されており,パワハラに該当すると考えられます。

自爆営業はパワハラの要件を満たすケースが多いため,指針に明記されることになりました。

「自爆営業」がパワハラの具体例として記載されることにより,職場での不適切な行為を減らす効果が期待されます。これにより,従業員が安心して働ける環境が整備されることを望みます。

最近,Fedora38からFedora41へとアップデートを行ったサーバーで,3~5時間に1回程度,勝手にリブートがかかるという問題が発生しました。この問題の原因を調査し,最終的に解決した方法について記録します。

はじめに,リブートのタイミングがcrontabで実行されるジョブの時間と一致していたため,定期実行されるプログラムが原因と考えました。しかし,問題を掘り下げるうちに,以下の状況が判明しました。

/var/log/messages)journalctl --verifyコマンドでジャーナルログの破損を検出リブート直前のログは以下のように記録されていました:

Nov 14 06:40:11 server audit[1]: SERVICE_STOP pid=1 uid=0 auid=xxxx ses=xxxx msg='unit=user-runtime-dir@0 comm="systemd" exe="/usr/lib/systemd/systemd" hostname=? addr=? terminal=? res=success'

Nov 14 06:40:11 server systemd[1]: Removed slice user-0.slice - User Slice of UID 0.

Nov 14 06:40:11 server systemd-logind[748]: Removed session 548.

Nov 5 15:13:30 server su[1540]: (to root) user on pts/0

Nov 5 15:19:00 server smbd[2128]: [2024/11/05 15:19:00.003114, 0] ../../source3/smbd/msdfs.c:97(parse_dfs_path_strict)

journalctl --verifyを実行すると,次のエラーが確認されました:

71ce810: Data object references invalid entry at 10598418

File corruption detected at /var/log/journal/xxxx/system.journal:274295040 (of 276824064 bytes, 99%).

FAIL: /var/log/journal/xxxx/system.journal (不正なメッセージです)

PASS: /var/log/journal/xxxx/user-1000.journal

どうやら,ジャーナルログが破損しており,これが原因でjournaldやrsyslogの動作に影響を与えている可能性が高いことがわかりました。

ログの破損を防ぐため,以下の対応を試みました。

journalctl --rotate journalctl --vacuum-time=1s

/etc/systemd/journald.confを編集して以下の設定を追加:SystemMaxUse=2G

SystemMaxFileSize=500M

設定変更後にサービスを再起動:

systemctl restart systemd-journald

上記の対応を行っても,症状が改善されることはありませんでした。そのため、最終的にメインボードの交換をしました。サーバーの交換後,以下を確認しました:

journalctl --verifyでログ破損なしこれにより,ハードウェア自体に何らかの故障があった可能性が高いと結論付けました。

再インストール後は,以下のポイントを守ることで,再発を防ぐ体制を整えました。

journalctl --verify

今回の問題では,サーバー本体の交換が最終的な解決策となりました。おそらく,SSDやメモリー以外のメインボード等のハードウェアが故障した可能性が高いと推測されます。同様の問題に遭遇した際には,まずジャーナルログの破損を疑い,ハードウェアの状態を慎重に確認することも視野に入れる必要がありそうです。

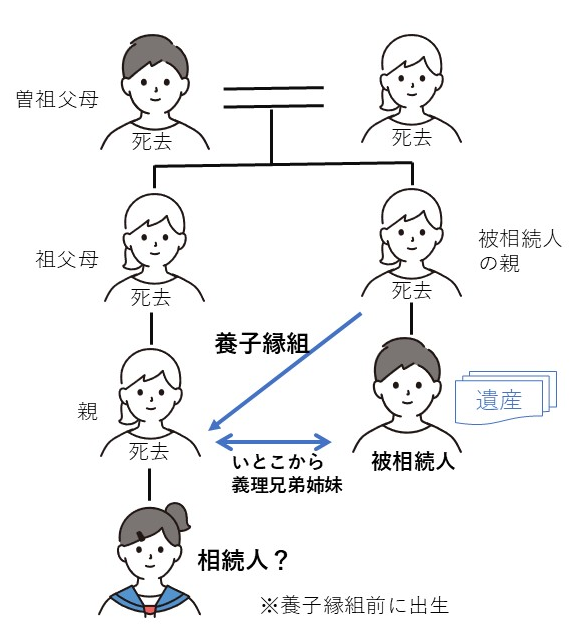

令和6年11月12日に最高裁判所第三小法廷で下された判決により,被相続人の親の養子縁組による兄弟姉妹の子(養子縁組前に出生)が代襲相続権を持たないという判断が示されました。この判決は,相続法の適用範囲における重要な判例として注目されています。

(図 被相続人の義理の兄弟姉妹の子の代襲相続権はなし)

今回の判決は,代襲相続人の範囲を明確化し,相続法の適用範囲における制限を示す重要な判断です。養子縁組の効力が縁組後に生じるという原則が再確認され,代襲相続の範囲が明確に限定されました。

代襲相続人が広がるかもしれない判断がされるかと思われましたが,今回は養子縁組前に生まれた子の代襲相続権は,祖父母が同じ傍系尊属であっても明確に認められないことになります。

(参考 日本経済新聞社【養子縁組後の遺産、親に代わり相続「できず」 最高裁】)

FedoraサーバーでSELinuxを有効にした際の検証プロセスについて,以下の手順と注意点をまとめました。

内部サーバーのセキュリティ強化のため,SELinuxを有効にしてPermissiveモードでの検証を行いましたが,今回発生した不具合と対処方法を示します。

1.grubbyコマンドを使用してSELinuxを有効化

SELinuxを有効化したい場合,以下のコマンドを使用します。

grubby --update-kernel ALL --remove-args selinux

2.SELinuxのPermissiveモードへの切り替え

SELinuxを有効にしてもいきなりファイルアクセスが制限されないよう,Permissiveモードで動作検証します。これはSELinuxの設定ファイルを編集することで行います。

vi /etc/selinux/config

SELINUX=enforcing

↓

SELINUX=permissive

SELinuxの初回有効化時,ファイルの再ラベリングが自動的に行われるため,その影響でシステムがリブートを繰り返す現象が発生しました。ログによると,/dev 以下でのエラーや,一部の手動で作成したサービスがリブート時に問題を引き起こしていたようです。

1.レスキューモードでの起動

ブートローダーのメニュー画面でレスキューモードの位置で「e」キーを押し,編集画面から「F10」でブートを開始します。

2.手動ラベリングの実行

root権限でログインし,次のコマンドを使って手動で再ラベリングを行います。

/sbin/fixfiles -f -F relabel

reboot

3.再起動後の確認

正常に起動できることを確認し,Permissiveモードでの検証を続けます。

手動の再ラベリングによって,Permissiveモードでのシステムの安定起動が確認できました。なお、手動で作成したサービスや/dev以下のファイルに起因するSELinux関連のエラーが発生する場合には,上記の再ラベリングの作業をする必要があると考えられます。

SELinuxの設定はかなり難しいと感じていますが,今後いつか設定方法をご報告できたらと思います。

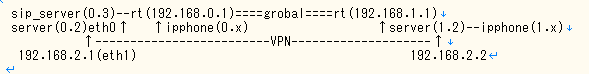

Fedoraサーバーへのセキュリティ向上のため、ファイアウォール設定を従来のiptablesからFirewalldへ移行しましたが、移行後に内線電話で利用しているSIPサーバーが正常に動作しない事態が発生しました。このようなケースにおける検証結果と解決策についてご紹介します。

SIPサーバーは以下のとおりで使っています。

業務ネットワークイメージ

Fedoraサーバー上では,SIPサーバーを通じて業務ネットワーク内のWiFi接続(192.168.0.xおよび192.168.1.x)でSIPクライアントを利用しています。SIPクライアント(iphoneアプリ)として使用しているのはAGEPhoneで,VPN経由で接続しています。

移行後,SIPクライアントが「403 Forbidden」エラーを返し,通信ができなくなっていることが判明しました。

パケットキャプチャを使用して詳細を調べたところ,IPマスカレード(NAT変換)の動作により,SIPプロトコルが正しく機能しなくなっていたことがわかりました。

以下のように,Firewalldによる設定ではVPNのホスト名に変換され,SIPサーバーが要求するIPアドレス認証に一致しないため,403エラーが発生していました。

すると,iptablesでは,ipアドレスでSIPサーバーにアクセスしていましたが,Firewalldでは,NAT変換されてしました。(「tcpdump host 192.168.0.3」で検証)

192.168.1.x > 192.168.0.3 (SIPのIPアドレスで通信)

vpn.example.com > 192.168.0.3 (ホスト名に変換され通信不可)

この問題の原因は,SIPが発信元IPアドレスの一貫性を必要とする仕様により,NAT変換されたアドレスを受け入れないことにありました。

Firewalldの設定を見直し,IPマスカレード(NAT変換)を解除することで,SIPサーバーが元のIPアドレスで通信できるようにしました。具体的には,以下のコマンドを使用しました。

firewall-cmd --zone=internal --remove-masquerade --permanent

firewall-cmd --reload

この設定変更により,異なるローカルネットワークでも直接IPアドレスがやり取りされ、SIP通信が可能になりました。パケットキャプチャ上でも発信元のIPアドレスが確認できるようになりますが、SIPの仕様に従うための対応です。

SIPとNAT変換のドキュメントがなかなかありませんでしたが,学会論文誌に掲載がありました。

【情報処理学会論文誌:「ファイアウォールや NAT を通過できる IP 電話の提案と評価」 伊藤将志氏, 鹿間敏弘氏,渡邊晃氏】

SIPサーバー以外のサービス(Samba,Web,RDP,Ping,SSH等)は,IPマスカレードを使っていても問題なく動作しているため,通常はマスカレードを導入したほうが利便性が向上します。しかし,SIPサーバーを使用する場合は,IPマスカレード解除の設定を行うことが推奨されます。

SIPサーバーの設定には,ファイアウォールの詳細設定が関わってきます。Firewalldに移行した際には,各サービスごとの通信要件を確認し,必要に応じてマスカレードの有無を調整することが重要なようです。今後も,安全かつ効率的なネットワーク運用を目指して設定の改善に取り組んでまいります。